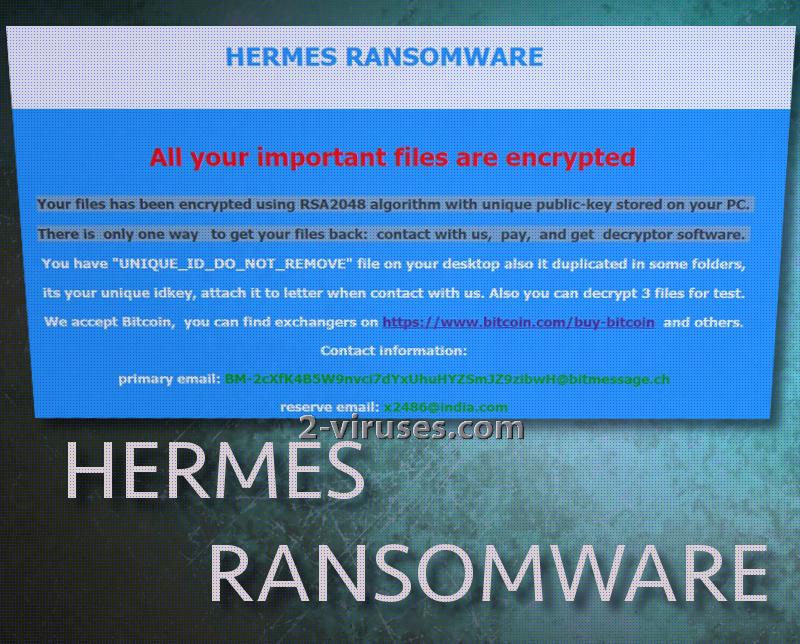

Los virus cripto ransomware se niegan a verse sobrecogidos por otras amenazas de malware y tienen la posición de ser una de las infecciones más temibles que hay. Además del hecho de que invade su privacidad, también usa una elaborada criptografía para convertir sus archivos en polvo. El ransomware Hermes es otra muestra inquietante de este clan sediento de sangre, que se originan en los rincones más oscuros de Internet. A pesar del hecho de que esta variante dice operar con un cifrado RSA-2048 como arma principal contra los archivos de los usuarios, los investigadores de seguridad están más que convencidos de que usa AES en su lugar. Los hackers narran la manera en la que funciona la estructura después de informar a los usuarios sobre la infección Hermes: supuestamente deben contactar con los desarrolladores de esta infección a través de dos direcciones de email posibles: [email protected] o [email protected]. La gente que controla estos emails usará cualquier tipo de intimidación que se les ocurra para persuadir a las víctimas y que pagan las cantidades de dinero requeridas. En la nota, no se establece una cantidad, lo que significa que los usuarios tendrán que preguntar por ella durante la conversación de email con los criminales. Incluso aunque los hackers le instiguen para que contacte con ellos, estamos seguros de que esta extraña cooperación no puede dar lugar a nada bueno. A no ser que los criminales ofrezcan desencriptar uno de los archivos encriptados como prueba de que tienen de verdad el software de desencriptación necesario.

El Dios del Olimpo que se volvió malvado: el ransomware Hermes

Si tiene algún interés en la herencia cultural de países excepcionales, especialmente la religión y mitologías griegas, será capaz de reconocer el nombre seleccionado para este virus ransomware. Hermes es un dios griego, pero ahora este título ha sido reducido al de infección de malware. Corrompiendo archivos con algoritmos AES para conseguir algo de dinero y así planear futuros viajes a lugares exóticos mientras disfrutan de bebidas frías. No deje que los hackers se beneficien de sus crímenes y haga lo que pueda para obligarles a que afronten la justicia. Como es un poco difícil participar en una cacería contra hackers, esperamos que al menos no los apoye de manera financiera. El virus Hermes se infiltra en su sistema sin ningún aviso, hace modificaciones en sus claves de Registro de Windows, contacta con su servidor C&C y luego, paso a paso, termina con el crucial proceso de encriptación.

Los archivos afectados por los cifrados AES tienen la extensión .hermes al final. Es una característica común entre las infecciones de ransomware, ya que la mayoría de ellos marca los datos que ha corrompido con éxito. Para informar a la víctima de su situación actual en la que él/ella está atrapado, los criminales también dejan caer un archivo DECRYPT_INFORMATION.html que se abrirá en su navegador predeterminado y mostrará el mensaje anterior. Según las declaraciones hechas, se deberá ver otro archivo en su escritorio y en un par de otras ubicaciones: UNIQUE_ID_DO_NOT_REMOVE. Cuando contacte por primera vez con los criminales a través de email, supuestamente debería enviarles ese archivo. Esto se hace para ayudar a los hackers a organizar a las víctimas, ya que pueden recibir una gran cantidad de números de ID cuando la carga del ransomware contacta con el servidor C&C. Cuando los hackers son informados sobre la cantidad de archivos que han sido encriptados, son capaces de generar un rescate apropiado.

Recuperación de archivos: ¿puede Hermes ser indulgente con sus víctimas?

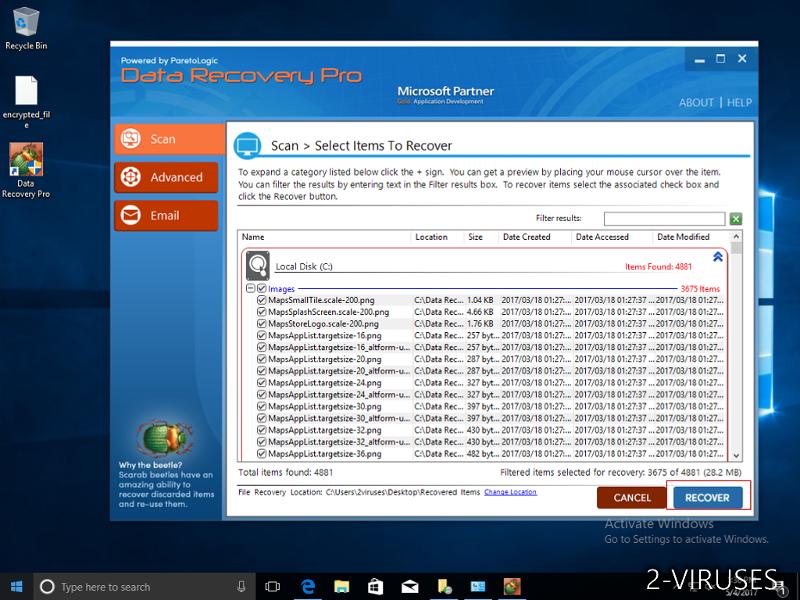

Estamos seguros de que Hermes no está interesado en una buena reputación: prefiere aceptar su maligno estatus. Por ello no hay motivos para pedir clemencia. Lo que debe hacer es contactar con los hackers a través de los emails proporcionados y pedirles que desencripten 3 archivos. Intente escoger los ejecutables corruptos más grandes. Después de recibirlos, no dude en enviar estos ejemplos a los investigadores de seguridad. Existe una probabilidad considerable de que esos ejecutables aumenten mucho las posibilidades de una recuperación de archivos gratuita. También puede revisar si el virus Hermes ha eliminado las Shadow Volume Copies y si alguna herramienta de recuperación universal funciona de algo. Las noticias más positivas serían que hubiese guardado sus archivos en copias de seguridad: luego, será capaz de recuperarlos en cualquier momento.

Disfraces que el ransomware Hermes puede usar para infectar otros sistemas

¿Su sistema operativo está protegido por herramientas antimalware de calidad? ¿No es así? Entonces su sistema está incluso más expuesto a amenazas de malware. Los sistemas pueden sobrevivir en condiciones peligrosas, pero cuánto durarán contra las malignas infecciones de ransomware? Las cargas de ransomware pueden esconderse en la mayoría de ejecutables y se han identificado como adjuntos en varios correos de email. Se ha vuelto un ritual de algún tipo, siempre recordar a nuestros visitantes que tienen que asegurarse de que los correos de email que reciben son legítimos y no parte de una campaña de spam malicioso. Si el usuario es muy ingenuo y torpe, podría abrir un adjunto de un email sin darse cuenta. Esta no es una acción que deba hacer si su objetivo es mantener su sistema sin malwares.

Como hemos mencionado las herramientas antimalware también debemos observar las posibles opciones para la eliminación del virus Hermes. La decisión más recomendada sería instalar una herramienta antimalware y usarla para eliminar el ransomware. Spyhunter o Hitman son los candidatos perfectos para tu seguridad. También proporcionamos a nuestros visitantes guías para recuperar archivos y eliminaciones manuales. Las encontrará mientras sigue bajando por esta página.

¿Cómo eliminar Hermes ransomware usando Restauración del Sistema?

1. Reinicie su ordenador en Modo Seguro con Solicitud de Comando

1. Modo seguro

Para Windows 7/ Vista/ XP- l Inicio → Apagar → Reiniciar → OK.

- l Presione la tecla F8 repetidamente hasta que la pantalla de Opciones de Inicio Avanzado aparece.

- l Elegir Modo Seguro con Solicitud de Comando.

- l Presione Potencia en la pantalla de acceso de Windows. Luego presione y mantenga la tecla Shift y haga clic en Reiniciar.

- l Elija solucionar problemas → Opciones Avanzadas → Configuración de Inicio y haga clic en Reiniciar.

- l Cuando se cargue, seleccione Permitir Modo Seguro con Solicitud de Comando en la lista de Configuraciones de Inicio.

2. Restaurar archivos y configuraciones del Sistema.

- l Cuando el modo de Solicitud de Comando se cargue, introduzca cd restore y presione Intro.

- l Luego introduzca rstrui.exe y presione Intro otra vez.

- l Haga clic en “Siguiente” en la ventana que apareció.

- l Seleccione uno de los Puntos de Restauración que están disponibles antes de que se infiltrase el Hermes virus en su sistema y luego haga clic en “Siguiente”.

- l Para iniciar la restauración del Sistema haga clic en “Sí”.

2. Complete la eliminación del Hermes ransomware

Tras restaurar su sistema, se recomienda escanear su ordenador con un programa anti-malware, como Malwarebytes, Spyhunter y elimine todos los archivos maliciosos relacionados con Hermes virus.

3. Restaure los archivos afectados por Hermes ransomware usando Shadow Volume Copies

Si no usa la opción de Restaurar Sistema en su sistema operativo, existe la posibilidad de usar capturas de shadow copy. Almacenan copias de sus archivos en el punto temporal en el que la captura de restauración del sistema fue creada. Normalmente Hermes virus intenta eliminar todas las posibles Shadow Volume Copies, así que este método puede que no funcione en todos los ordenadores. Sin embargo, puede que falle al hacerlo.

Shadow Volume Copies sólo está disponible con Windows XP Service Pack 2, Windows Vista, Windows 7 y Windows 8. Hay dos maneras de recuperar sus archivos a través de Shadow Volume Copu. Puede hacerlo usando las versiones anteriores nativas de Windows o a través de Shadow Explorer.

a) Versiones Anteriores nativas de Windows

Haga clic derecho en un archivo encriptado y seleccione Propiedades>Pestaña de versiones anteriores. Ahora verá todas las copias disponibles de ese archivo particular y del momento cuando fue almacenado en un Shadow Volume Copy. Elija la versión del archivo que quiera recuperar y haga clic en Copiar si quiere guardarlo en algún directorio suyo, o Restaurar si quiere reemplazar el archivo encriptado existente. Si quiere ver el contenido del archivo previamente, simplemente haga clic en Abrir.

b) Shadow Explorer

Es un programa que puede encontrarse online de manera gratuita. Puede descargar tanto una versión completa o portable de Shadow Explorer. Abra el programa. En la esquina superior derecha el disco donde el archivo que está buscando está almacenado. Verá todas las carpetas en ese disco. Para recuperar la carpeta completa, haga clic derecho en ella y seleccione “Exportar”. Luego escoja dónde quiere que se almacene.

Nota: En muchos casos es imposible restaurar archivos de datos afectados por un ransomware moderno. Por eso recomiendo usar un software de copias de seguridad en la nube decente como precaución. Le recomendamos echar un vistazo a Carbonite, BackBlaze, CrashPlan o Mozy Home.

Herramientas de extracción Malware automática

(Win)

Nota: Ensayo Spyhunter proporciona la detección de parásitos como Hermes Ransomware y ayuda a su eliminación de forma gratuita. versión de prueba limitada es disponible, Terms of use, Privacy Policy, Uninstall Instructions,

(Mac)

Nota: Ensayo Combo Cleaner proporciona la detección de parásitos como Hermes Ransomware y ayuda a su eliminación de forma gratuita. versión de prueba limitada es disponible,